Intrusion Prevention and Detection Software

Verhindern Sie IBM i Sicherheitsverstöße

Schützen Sie Ihr Unternehmen vor den hohen Kosten von Sicherheitsverletzungen, indem Sie den Datenzugriff mit der Powertech Exit Point Manager for IBM i Software verfolgen und überwachen. Eine einfach zu bedienende Benutzeroberfläche ermöglicht es Administratoren, Sicherheitsrichtlinien besser zu befolgen. Das Ergebnis ist ein Netzwerk, das sicherer ist, mit höherer Wahrscheinlichkeit die gesetzlichen Anforderungen erfüllt und weniger anfällig für Bedrohungen ist.

Kontrolle der Exit-Punkte

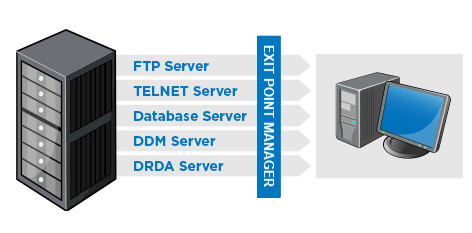

Sichern Sie Netzwerk-Zugangspunkte, die durch herkömmliche Menü-Sicherheitspläne nicht geschützt werden können. Schützen Sie Ihre IBM i-Systeme, indem Sie alle Hintertüren zum Netzwerk schließen, einschließlich FTP, ODBC, SQL, JDBC und Remote Command. Die Überwachung und Kontrolle des Exit-Point-Verkehrs hilft, den Datenzugriff nur auf autorisierte Benutzer zu beschränken.

Beschränken Sie den Zugang zu sensiblen IBM i-Daten

Beschränken Sie den Zugriff auf bestimmte Objekte und Bibliotheken auf die Benutzer und Gruppen, die einen nachgewiesenen geschäftlichen Bedarf haben. Weisen Sie Regeln nach IP-Adresse zu, so dass der Systemzugriff auf genehmigte Standorte beschränkt werden kann. Mit Powertech Exit Point Manager for IBM i können Sie Regeln einfach ändern und im gesamten Netzwerk anwenden.

Aufrechterhaltung eines Audit-Trails

Überwachen Sie Benutzer, die auf Daten zugreifen und Remote-Befehle ausführen. Erfüllen Sie gesetzliche Vorgaben, indem Sie Transaktionen in einem sicheren Journal aufzeichnen.

Verfolgen, überwachen und kontrollieren Sie den Zugriff auf Systemdaten. Zeichnen Sie Benutzeraktivitäten, z. B. wer auf Daten zugreift und Remote-Befehle ausgibt, in einem sicheren Journal auf. Drucken Sie Berichte oder analysieren Sie Daten mit Microsoft Excel oder anderen Tools, um Ihre Netzwerksicherheit effizienter zu bewerten.

Die dynamische Regelkonfiguration hilft Ihnen, Ihre Sicherheitsrichtlinien einzuhalten. Powertech Exit Point Manager für IBM i ermöglicht es Ihnen, den Zugriff nur den Benutzern oder Gruppen zu gewähren, die ihn benötigen, den Zugriff auf bestimmte Objekte und Bibliotheken einzuschränken und den Zugriff nur für Standorte zu erlauben, die von der Richtlinie genehmigt wurden. Powertech Exit Point Manager für IBM i ermöglicht mehrere Ebenen der Zugriffskontrolle und bietet Ihnen so die Flexibilität, Ihre spezifischen Anforderungen zu erfüllen.

Die dynamische Regelkonfiguration hilft Ihnen, Ihre Sicherheitsrichtlinien einzuhalten. Powertech Exit Point Manager für IBM i ermöglicht es Ihnen, den Zugriff nur den Benutzern oder Gruppen zu gewähren, die ihn benötigen, den Zugriff auf bestimmte Objekte und Bibliotheken einzuschränken und den Zugriff nur für Standorte zu erlauben, die von der Richtlinie genehmigt wurden. Powertech Exit Point Manager für IBM i ermöglicht mehrere Ebenen der Zugriffskontrolle und bietet Ihnen so die Flexibilität, Ihre spezifischen Anforderungen zu erfüllen.

Netzwerk-Transaktionen können darauf hinweisen, dass kritische Daten gefährdet sind. Wenn diese Ereignisse eintreten, sendet Network Security in Echtzeit Meldungen an die Netzwerkadministratoren und hilft Ihnen, Sicherheitsbedenken zu beseitigen, bevor Daten gefährdet sind.

Verschaffen Sie sich mit Insite einen besseren Überblick über die wichtigsten Leistungsindikatoren. Dashboards zeigen Transaktionswerte an, ohne dass Berichte ausgeführt werden müssen, sodass Sie nie riskieren, Probleme zu übersehen, weil Sie keine Zeit hatten, einen Bericht zu erstellen. Verbesserte Filter- und Suchfunktionen helfen Ihnen, die benötigten Informationen schnell zu finden. Außerdem bietet die mobilfreundliche Oberfläche eine einfache Navigation auf jedem Gerät.

Konfigurieren Sie Regeln und Einstellungen nur einmal auf dem Managementsystem. Kopieren Sie sie auf andere Endpunkte, um Ihre Sicherheitsrichtlinien schnell in Ihrem Netzwerk zu verbreiten. Benutzerfreundliche Dashboards zeigen Ihnen auf einen Blick, was in Ihrem Netzwerk vor sich geht.